Cyber Attack Kill Chain - Perchè è importante conoscerla

La Cyber Attack Kill Chain, ideata da Lockheed Martin nel 2011, è un modello che descrive quali fasi devono essere completate per portare a termine un attacco informatico con successo.

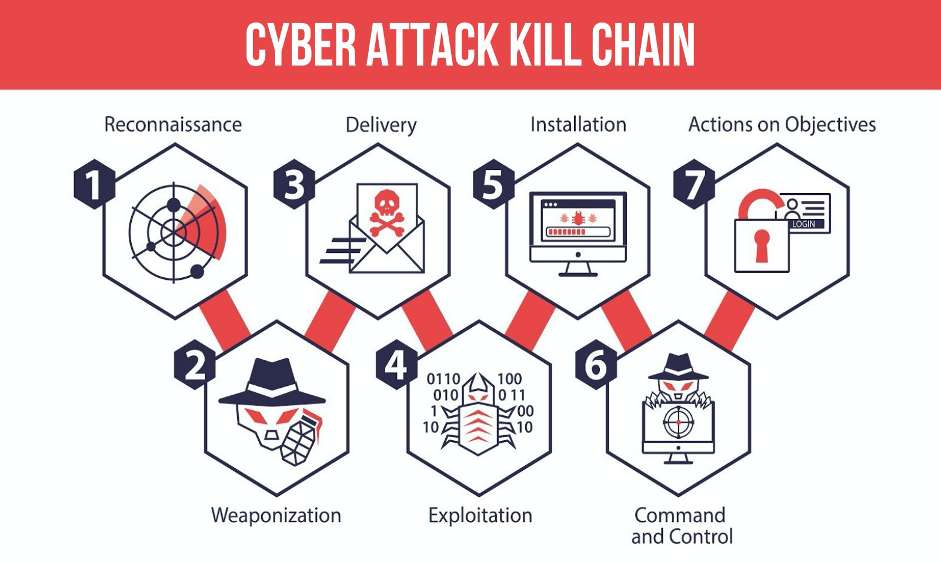

Le fasi da seguire sono sette:

1. Reconnaissance;

2. Weaponization;

3. Delivery;

4. Exploitation;

5. Installation;

6. Command & Control;

7. Actions on Objectives;

Il concetto di “Kill Chain” deriva dall’ambito militare ed era utilizzato per indicare un metodo strutturato e ben definito per compiere un attacco verso un obiettivo.

Fase 1: Reconnaissance (Ricognizione)

La prima fase indica la raccolta di informazioni sull'organizzazione scelta come bersaglio dagli attaccanti.

Questa raccolta di informazioni viene svolta in due modalità:

1. Passiva: vengono raccolti dati e informazioni attraverso fonti pubbliche come, ad esempio:

○ Sito Web aziendale;

○ Annunci di lavoro;

○ Google;

○ Shodan;

○ Whois;

2. Attiva: gli attaccanti raccolgono informazioni testando attivamente gli asset aziendali in cerca di una possibile porta d’ingresso, attraverso la scansione di alcuni aspetti del sistema come, ad esempio:

○ Porte Aperte;

○ Servizi esposti su Internet;

○ Banners;

Questo è il primo momento in cui è presente una interazione tra gli attaccanti e l’organizzazione.

L’obiettivo di questa fase è trovare una vulnerabilità che, potenzialmente, permetta agli attaccanti di entrare nella rete aziendale.

Fase 2: Weaponization (Armamento)

Trovata una vulnerabilità nella fase precedente, gli attaccanti creano o cercano un exploit che permetta di sfruttare quella vulnerabilità.

Un exploit è un codice malevolo scritto al fine di sfruttare una vulnerabilità per ottenere un vantaggio.

Fase 3: Delivery (Consegna)

In questa fase gli attaccanti scelgono e attuano il metodo di consegna dell’exploit.

Alcuni metodi di consegna utilizzati sono i seguenti:

● Compromissione di un servizio esposto su internet;

● Email aziendale;

● Campagne di Social Engineering;

● Chiavetta USB lasciata nei pressi dell’azienda, ad esempio nel parcheggio;

● Compromissione di siti web terzi, abitualmente visitati dai dipendenti dell'azienda taret

Fase 4: Exploitation (Sfruttamento)

L’obiettivo in questa fase è sfruttare la vulnerabilità trovata per ottenere un accesso.

Se l’attacco arriva a questo punto, gli attaccanti saranno all’interno della vostra rete.

Fase 5: Installation (Installazione)

Ottenuto l’accesso, gli attaccanti cercheranno di avere persistenza sul sistema colpito dall’attacco.

Questo significa che cercheranno di installare altro software malevolo al fine di avere, nel tempo, accesso alla macchina infetta e quindi alla rete aziendale.

Fase 6: Command & Control (Comando e controllo)

Arrivati a questo punto, gli attaccanti cercheranno di instaurare un canale di comunicazione con lo scopo di comandare e controllare la macchina infetta da remoto.

Attraverso questo canale gli attaccanti, ad esempio, potranno:

● Esfiltrare dati sensibili;

● Infettare altre macchine;

● Elevare i privilegi di amministrazione sulla macchina per avere accesso ad altre risorse;

Fase 7: Action on Objectives (Azione sugli obiettivi)

In quest’ultima fase gli attaccanti svolgeranno le azioni malevole necessarie per raggiungere il loro obiettivo.

Esso può variare a fronte delle motivazioni degli attaccanti, ad esempio:

● Finanziarie

● Politiche

● Militari

● Attiviste

Conclusioni

Avere la consapevolezza del modus operandi degli attaccanti è la chiave per riuscire a stabilire un processo e delle contromisure di sicurezza adeguate all’analisi del rischio aziendale.

Inoltre, riuscire a riconoscere un attacco nelle fasi iniziali offre vantaggi fondamentali come, ad esempio:

1. La probabilità di fermare l’attacco è nettamente maggiore;

2. L’impatto sugli asset aziendali, in caso si riuscisse a interrompere l’attacco, sarà notevolmente ridotta;

La regola principale è: “ Break the chain” --> “Rompi la catena”

Concludiamo ponendo questo spunto di riflessione:

“Quali contromisure di sicurezza sono applicate, all’interno della vostra organizzazione, per ogni fase della Cyber Attack Kill Chain?”

Lorenzo Restelli @ F3RM1 Foundation